Ettevõtted on tegemas läbi digitaalset transformatsiooni, mis tähendab digitaalse äritegevuse järsku tõusu, andmete massilist talletust pilveplatvormidel ning eri pilveteenuste liidestust üle küberruumi. Möödas on ajad kui oli võimalik tõmmata selge piir turvalise kontorivõrgu ja ebaturvalise interneti vahele. Äriandmed liiguvad ühel või teisel moel üle interneti, massiline on kodukontorist andmete töötlus, pole enam kindlat perimeetrit, mida turvata. Iga ühendust äriandmete töötluseks tuleb käsitleda kui potentsiaalselt ebaturvalist ning kontrollida selle autentsust. Kodust töötamine tähendab uusi ohte, mis seotud kodukontori suhteliselt ebaturvalise IT-taristuga. Puudub hea tulemüür, võrgus on palju aktiivseid seadmeid, teised pereliikmed töötavad või mängivad reeglina samas võrgusegmendis ja võivad käituda riskantselt ning sattuda ründe ohvriks. Neid ohte saavad ära kasutada küberkurjategijad, et saata õngitsusi, püüda töötaja identiteet või tema arvuti enda kontrolli alla saada ning sealtkaudu rünnata äriga seotud teenuseid ja ohustada ettevõtte äriandmeid. Sellega seoses on vaja uut lähenemist küberkaitsele. Võtmesõnaks on infoturbemudel Zero Trust (edaspidi ZT), mille sõnum on – ära usalda kedagi, kontrolli alati.

Mõisted

Küberturve – andmete kaitse küberruumis

Küberruum – virtuaalne internetikeskkond, mille moodustavad inimeste, tarkvara, tehnoloogia, võrkude ja teenuste omavahelised seosed

ZT (zero trust) infoturbe mudel, mis käsitleb iga ühendust potentsiaalse ohuna

ZTA (zero trust architecture) arhitektuur, mis mõeldud ZT põhimõtete rakendamiseks ettevõttes

ZTNA (zero trust network access) proksiteenus, mis võimaldab võrguühenduse vastavalt kontrollnimekirjas toodud nõuetele

Tingimuspääsu süsteem (conditional access system) – autentimine pilveteenusesse on võimalik ainult kindlate tingimuste alusel

Zero Trust infoturbe mudel ja selle osa küberakaitse strateegias

See on infoturbele lähenemine viisil, mis jätab kõrvale perimeetri ja käsitleb iga ühendust potentsiaalse ohuna, mida ei saa usaldada enne põhjalikku turvakontrolli. Mudel sobib hästi kaasaegsete arvutivõrkude jaoks, kuna need koosnevad paljudest omavahel ühendatud andmeplatvormidest, mis võivad talletada andmeid üle eri pilveteenuste aga ka kohapealses andmekeskuses. Zero Trust mudel sai aluse juba 2010 aastal Forrester’i poolt. Aastal 2020 tõi USA standardiorganisatsioon NIST välja Zero Trust arhitektuuri standardina (NIST 800-207). ZT lähenemine eeldab, et iga ühendus peab olema mõlemapoolselt autenditud, seade, mille kaudu ühendumine toimub, on vastavuses etteantud nõuetega ja alles kõigi nõuete täitmise järel on lubatud ühendus andmetega töötamiseks.

Olulised seisukohad on seejuures:

- Vaikimisi pääsu keeld

- Juurdepääs vaid poliitika põhiselt

- Minimaalsed õigused

- Turvaseire

- Riskipõhine kontroll

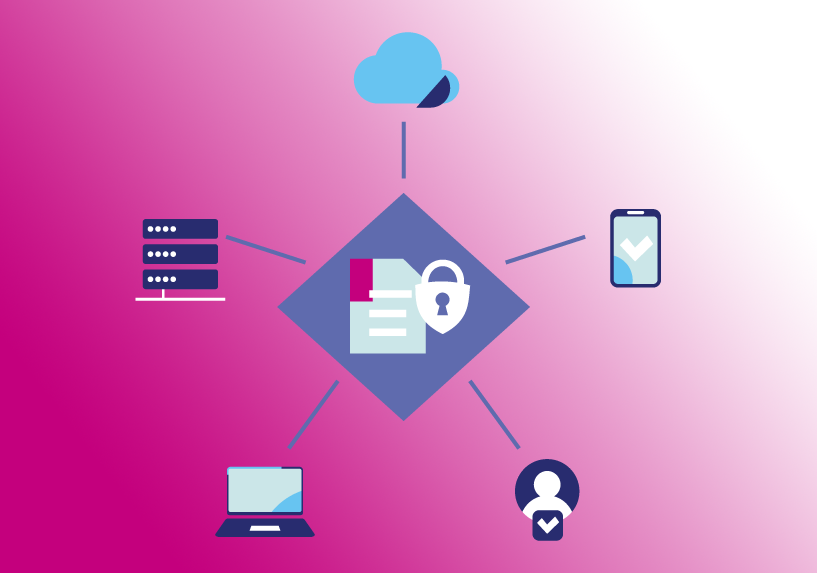

Joonis 1. Zero Trust mudeli põhimõtted

ZTA oluline komponent on poliitikate jõustamise keskus. See kontrollib vastavalt loodud poliitikate alusel üle kas osapooled on täitnud kõik kontrollnimekirjas toodud nõuded ning alles siis lubab ühenduse. Oluliseks osaks on kõikehõlmav turvaseire, mis tähendab, et on olemas logikirjed üle võrguteenuste ja logikirjete reaalajas seire. Eri otstarbeks loodud võrguühendused peavad olema isoleeritud. Näiteks haldustegevusteks on loodud eraldi segment ja administraator seadistab poliitikaid selleks eraldi ettevalmistatud ning turvatud seadmest. ZT lähtub usalduse puudumisest ning eeldab planeerimist, mis omakorda hõlmab komponentide vahelisi seoseid, rollipõhist õiguste haldust ning vastavaid juurdepääsupoliitikaid. Kokkuvõttes on ZTA eesmärk tagada, et õiged inimesed saavad õigel tasemel juurdepääsu õigetele ressurssidele õigest seadmest ja õigetel ettemääratud tingimustel.

Ükski ühendus pole usaldusväärne, kontrolli alati. Tingimused, mida kontrollida võivad olla näiteks:

- Kasutaja identiteet ja asukoht

- Kasutaja riskiskoor

- Seadme identiteet (era- või tööseade)

- Seadme vastavus turbenõuetele

- Teenuse autentsus

- Andmeklassid

- Anomaaliad

ZT mudel ja küberturberaamistikud või infoturbestandardid jagavad samu seisukohti.

ZT mudeli järgminine ja ZT arhitektuuri juurutamine võimaldab kiirendada digitaalset transformeerumist ja vähendada sellega seotud infoturberiske. See annab eelise konkurentsis, sest võimalik on agiilselt siduda enda äriprotsessiga kaasaegseid teenuseid. Samuti on lihtne hallata riske, mis tulenevad vajadusest viia sisse muudatusi, kas näiteks ettevõtteid liites või äriteenuseid laiendades. See lähenemine annab aluse kogu äritegevuse tranformatsiooniks pilvepõhiseks. Kiire poliitikate rakendamine ja rollipõhine haldus suurendab paindlikkust personali värbamisel.

Küberkaitse strateegia oluliseks osaks on eespooltoodut arvesse võttes Zero Trust mudel ja Zero Trust arhitektuur. ZT rakendamine ei asenda vajadust infoturbe juhtimise ja sellega seonduvate küberturberaamistike ning infoturbestandardite rakendamise osas. Infoturbe juhtimise süsteem peab kaasama ZT mudeli nõuded ja tegema need poliitikate, töökordade ning tööjuhenditena kättesaadavaks üle ettevõtte. Iga töötaja peab mõistma enda vastutust infoturbe tagamisel ning mõistma, mis tingimustel ja millistest seadmetest on lubatud ettevõtte andmetega töötamine. See eeldab ettevalmistatud vastavuspoliitikaid, mida rollipõhiselt üle ettevõtte rakendatakse nii eri platvormidel seadmetele kui üle ettevõtte tervikuna. Oluliseks osaks ZT arhitektuuris on logitalletus ja pidev turvaseire. Turvaseire saab ettevõtte integreerida teenusena väliselt partnerilt. Turvaseire teenusena hõlmab logitalletust ja logiandmete analüüsi reaalajas ning soovitatavalt ka turvanõrkuste pidevat seiret ning regulaarset aruandlust infoturbe olukorrast. Regulaarne turvaintsidentide ja turvanõrkuste aruandlus võimaldab pidevalt olla teadlik infoturbe hetkeseisust ning luua küberturbe pideva parendamise plaani, et reageerida kiirelt uutele ohtudele ja tagada äri jätkusuutlikkus.

ZT rakendamisel on mõistlik alustada IT-taristu auditist ning selgitada ettevõtte küpsustase. Aluseks võivad olla siin infoturbe standardid (ISO 27001) või küberturbe raamistikud (CISv8). Sellest lähtuvalt saab ettevõte planeerida konkreetsed sammud küberturbe arengukava loomiseks. Esimeseks oluliseks eelduseks on logide keskne talletus ja turvaseire käivitamine. ZT arhitektuuri rakendamine on teekond, mis aitab ettevõtte küberkaitse viia uuele küpsustasemele.

Et lihtsustada ZT arhitektuuri ja mõista selle osi võib jagada arhitektuuri alamkomponentideks:

- Identiteediplatvorm – tugev autentimine, turvaline administreerimine, head liidestusvõimalused

- Poliitikate jõustamise keskus – keskne juurdepääsukontrollimehanism

- Võrguturve – analüütika ja ohuteadmusepõhine võrguliikluse turve

- Lõppseadmete turve – poliitikate keskne jõustamine, keskhaldus, vastavuskontroll, keskhaldusega viirusetõrje, turvanõrkuste seire

- Rakenduste turve – rakenduste ja veebimoodulite keskse kontrolli poliitika, nimekiri lubatud rakendustest, kontroll eri platvormidele

- Andmeturve – krüpteerimine transpordil ja talletusel, info kaitse kogu elutsükli jooksul, digitaalsete õiguste kaitse, jälgitavus

- Turvaseire – pidev logide talletus ja analüütika

Neid arhitektuurikomponente pakuvad erinevad tarnijad. Tuntuim identiteedipalvorm on kaasajal Microsofti Azure AD , mis pakub häid liidestusvõimalusi, riskipõhist pääsuhaldust ja rollipõhist haldust. Microsofti puhul on poliitikate jõustamise keskuseks tingimuspääsu süsteem, mis liidestub hästi erinevate turbemoodulitega ning võimaldab kasutaja ja seadme vastavuse kontrolli riski, anomaalia või muude tunnuste alusel. Microsofti platvorm võimaldab lihtsalt rakendada ka lõppseadmete-, rakenduste- ning andmeturbe. Samuti on olemas kõiki teenuseid hõlmav turvaseire ja intsidentide halduse platvorm.

Võrguturbe osas mitmeid tootjaid, kes pakuvad ZTNA toetusega proksiteenuseid. Näiteks Fortinet rakendab ZTNA poliitikatepõhist juurdepääsukontrolli uuemates Fortigate’i tulemüürides. Poliitikate jõustamise keskuseks on sel juhul keskhaldusserver, FortiEMS, mis võimaldab ühendatud klientidele jagada rollipõhised poliitikad. Poliitikate alusel saavad kasutajad ja seadmed kontrollitult teenustesse autentida ning pole enam vaja klassikalist VPN ühendust kontorisse rakendada.

ZT arhitektuurinäited

Klassikaline arhitektuur

Klassikalise perimeetriga arhitektuuri puhul on turvaliseks võrguks kontorivõrk, kus töötajatel on võimalik kõiki teenuseid tarbida ning vajadusel pilveteenustega ühenduda. Kodukontorist töötajad saavad erandkorras ühenduda VPN kaudu läbi tulemüüri kontorivõrku, kus puuduvad täiendavad autentimispiirangud.

Joonis 2. Klassikalise arhitektuuri näide

Zero Trust arhitektuur

ZTA puhul on tegemist perimeetrita turbelahendusega, kus kõiki töötajaid käsitletakse ühtmoodi, olenemata nende asukohast. Töökohad on ühendatud keskhaldusserveriga, mis jagab poliitikad ning lubab teenustega ühendumise kontrollnimekirjade ja rollide põhiselt. Iga seanss on eraldi autenditud ja lubab juurdepääsu konkreetsesse rakendusse isoleeritud tunneli kaudu.

Joonis 3. ZT arhitektuuri näide

Kokkuvõtteks

Zero Trust arhitektuur on oluliseks osaks kaasaegse küberkaitse juurutamisel ja võimaldab lihtsasti integreerida äri jaoks vajalikke pilveteenuseid ning toetada ettevõtte arengut ja maandada riske. Selle arhitektuuri saab rakendada iga ettevõte ja alustada enda teekonda parema turvalisuse suunas. Esimesteks sammudeks on luua ülevaade ettevõtte hetkeolukorrast läbi auditi. Seejärel käivitada logide kogumine ja turvaseireteenus. Oluline on süstemaatiline lähenemine infoturbele, pidev infoturbe juhtimine ja regulaarne aruandlus infoturbe olukorrast.