Mandiant 2023. aasta turvanõrkuste ärakasutamise trendide analüüs

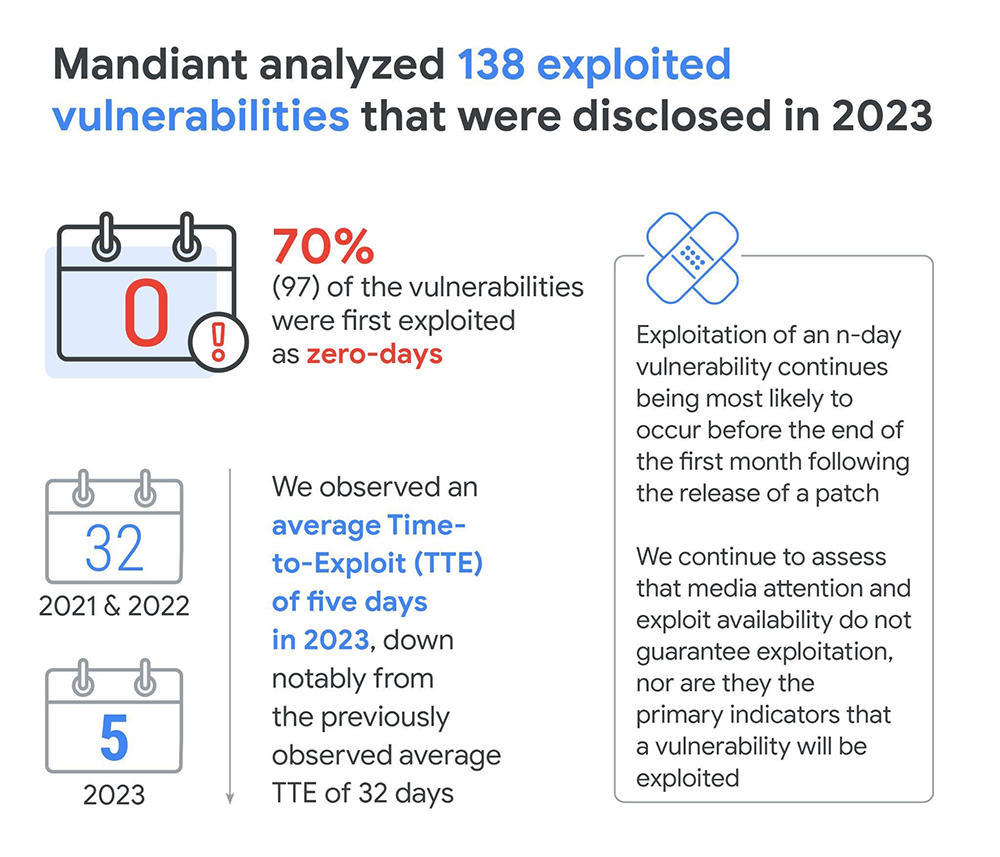

Mandiant analüüsis 2023. aastal avalikustatud 138 turvanõrkust, mida oli ära kasutatud. Kooskõlas varasemate analüüsidega kasutati enamikku (97) neist nõrkustest ära nullpäeva nõrkustena (nõrkused, mida kasutatakse ära enne, kui turvapaigad on saadaval). 41 nõrkust kasutati ära N-päeva nõrkustena (nõrkused, mida esmakordselt kasutati ära pärast turvapaikade saadavust).

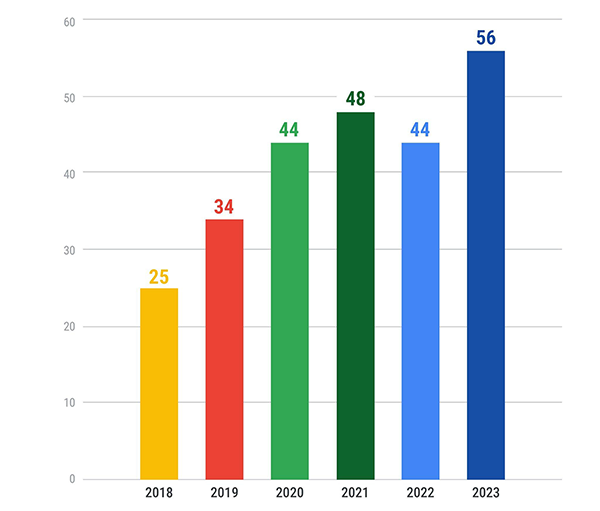

Mandiant: Time-To-Exploit trendid

Time-To-Exploit kuluv aeg (TTE) on mõõdik, mis määratleb nõrkuse keskmise ärakasutamise aja enne või pärast paranduse väljastamist. Ajalooliselt on analüüsid näidanud TTE kulunud aja vähenemist aastast aastasse. Aastatel 2018–2019 keskmiselt 63 päeva. Aastatel 2020 kuni 2021. aasta alguseni langes see arv 44 päevani. Seejärel langes kogu 2021. ja 2022. aasta jooksul keskmine TTE veelgi, jõudes 32 päevani. Aastal 2023 täheldati seni suurimat TTE langust, kus keskmine oli vaid viis päeva.

Zero-day vs n-day ära kasutamine

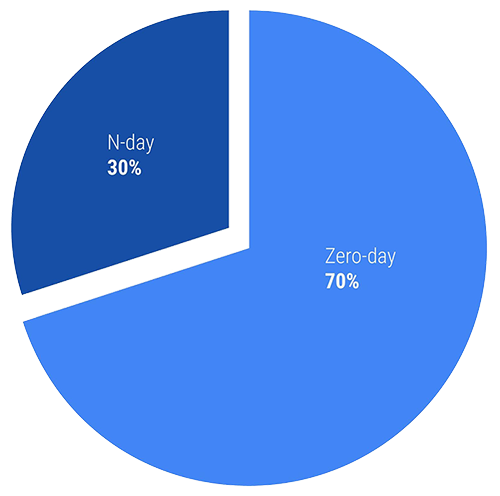

- Rünnakutes kasutati 2023. aastal varasemast rohkem zero-day nõrkusi. Vara õelda, kas tegu on pikemajalise trendida või oli lihtsalt tegu erilise aastaga. Suhe zero-day ja n-day nõrkuste kasutamise vahel oli 70%-30%.

Exploitide kasutamise erinevused (N-day exploitid)

- Analüüsides erinevate nõrkuste avaldamise aega, exploiti olemasolu ja exploiti ära kasutamist võib öelda, et avaliku exploiti olemasolu ja nõrkuse tegeliku ärakasutamise ajaraam ei ole tingimata omavahel seotud. Ründajate sihtmärgi valikut mõjutab süsteemi sissepääsemisest saadav kasu ja exploiti kasutamise raskus. Samas lihtsama exploiti olemasolu püüab opportunistlike häkkereid.

- Näitena toodud 2 nõrkust.

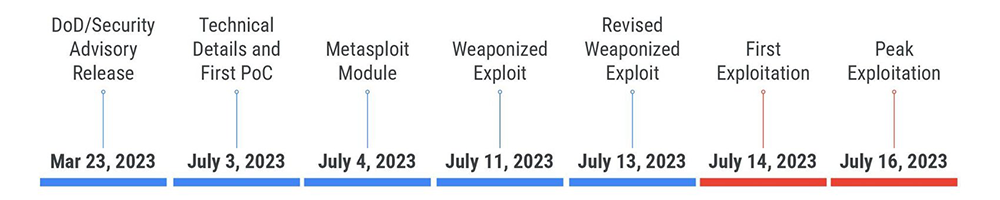

- CVE-2023-28121 (WooCommerce wordpress plugin) esimene avalik exploit avaldati mitu kuud pärast nõrkuse avaldamist. Exploiti hakati kasutama aga koheselt pärast levikut.

- CVE-2023-27997 (Fortigate buffer overflow nõrkus) tõmbas suurt tähelepanu meedias ning sellele avaldati vaid mõne päevaga exploit, kuid esimese exploiti ära kasutamiseni kulus mitu kuud.

Tootjate osakaal ärakasutatud nõrkuste osas

- Viimastel aastatel on suured tarkvaratootjad (Google, Microsoft ja Apple) olnud kõige rohkem ärakasutatud tarkvaratootjad, kuid nende osakaal kõigi ärakasutatud turvanõrkuste hulgas on vähenenud. Kukkumine oli lausa 10% võrreldes aastatega 2021-2022. See tähendab, et ründajad võtavad rohkem sihtmärgiks ka väiksemaid tootjaid ning rünnakupindala on muutunud laiemaks.

- Ärakasutatud turvanõrkuste arvu ei ole võimalik siiski võtta aluseks hindamaks, kui “turvaline” või “mitteturvaline” tarkvaratootja on. Seda numbrit mõjutab muuhulgas tootja pakutavate teenuste mitmekesisus ja hulk.

Mõju

- Avastatud nõrkuste arv on ajas kasvav.

- 2020-2023 aastate intsidentides oli turvanõrkuse ärakasutamine nr 1 viisiks, kuidas saavutati esmane sissepääs süsteemi.

- Turvapaikamine on järjest keerulisem, sest nõrkusi kasutatakse ära väga kiiresti ja rohkematel/erinevatel toodetel.

- Võrkude segmenteerimine ja ligipääsukontroll on prioriteetsed kaitsevahendid intsidentidee mõju kontrolli all hoidmiseks.

- Time-To-Exploit (TTE) aeg oli 5 aastat tagasi keskmiselt 63 päeva. See on nüüd 5-päeva.

- Exploiti olemasolu ei ole piisav näitaja, mille järgi prioritiseerida nõrkuste vastu kaitset, kuna puudub tugev korrelatsioon exploiti olemasolu ja ärakasutamise vahel.

Väljavaade

- Tõenäoliselt ei kuku tulevikus n-day nõrkuste kasutamise protsent ega sihitavate vendorite mitmekesisus. Suurenenud zero-day’de kasutamise hulk ei tähenda langust n-day’de kasutamises.

- Võib oodata jätkuvat langust Time-to-Exploit ajaraamides.

Mida enda kaitseks ette võtta?

Paikamine peab olema kiire ja süsteemne, kuid sellest üksi ei pruugi piisata. Parima kaitse ohtude vastu on pidev taristu seire ja kiire sekkumisvalmidus rünnete korral – Küberturbe keskus (SOCaaS) – OIXIO Cyber

Artikkel on refereeritud: How Low Can You Go? An Analysis of 2023 Time-to-Exploit Trends, October 16, 2024